Oczywistą rzeczą jest to, że w wyścigu technologicznym jedne narody wyprzedziły inne. Czy jednak naród, który został prześcignięty, jest skazany na nieustanną obecność w ogonie stawki? Oczywiście, że nie!

Wszystko zależy od tego, w jaki sposób będzie próbował nadrobić zaległości. Czy ulegnie nieefektywnej „psiej krzywej pościgu”, czy raczej wykorzysta śmiały pościg tropem Dżygita.

Przewaga na polu walki dawniej i dziś

Innowacyjne wynalazki i odkrycia umożliwiające nowe sposoby prowadzenia walki zawsze przechylały szalę zwycięstwa na stronę bardziej nowatorską, lepiej dozbrojoną czy zorganizowaną. Łatwo wyobrazić sobie zdobywanie tej przewagi w wojnach energetycznych I, II i III generacji [1] (zob. tab.1), w których siłę niszczącą stanowiła energomateria. Wynalazki takie, jak broń z żelaza, strzemiona kawaleryjskie, angielski długi łuk, polska kopia husarska, artyleria, lotnictwo bombowe, transporter opancerzony, czołg, radar, bomba atomowa, dawały przewagę tym, którzy zastosowali je jako pierwsi.

Tymczasem wojny IV generacji [2], w których walka prowadzona jest głównie przy użyciu informacji, bardzo często są lekceważone przez społeczeństwo jako coś niegroźnego. Rozumowanie jest następujące: tam, gdzie nie ma szybkiego przemieszczania się wielkich wojsk pancernych, świstu pocisków artyleryjskich ani spektakularnych wybuchów, tam wojny nie ma.

Osoby tak wnioskujące często nie zauważają, że informacja użyta przez obce siły i podana w odpowiednio przygotowanej propagandowo formie potrafi skutecznie zneutralizować działania całych narodów: odebrać im wolę walki, wpędzić w nieuzasadniony kompleks niższości, przekonać że nie prowadzi się wobec nich żadnych działań niszczących. Można powiedzieć, że przeciwnik dokonuje wtedy infekcji naszego społeczeństwa:

Infowirusami, czyli fałszywymi informacjami podsuwanymi przeciwnikowi w celu podrywania autorytetu jego przywódców lub głównych instytucji państwowych [3],

Normowirusami, czyli podsuwa przeciwnikowi wypaczone algorytmy diagnostyczne, które sprawiają, że podejmuje on błędne decyzje i zwiększa prawdopodobieństwo samoistnego generowania się kolejnych infowirusów w jego systemie.

Powoduje to w zaatakowanym narodzie niszczenie jego własnej tożsamości, tkanki społecznej (np. przez promowanie w narodzie postaw prowadzących do zapaści demograficznej) [4], gospodarki (tu odsyłam do błędnie przeprowadzonej tzw. reprywatyzacji, która po roku 1989 oddała majątek narodowy za bezcen obcemu kapitałowi), struktur armii (np. sprowadzenie na teren III RP tzw. armii „sojuszniczej” SZAP [5]).

Historyczne przykłady działań przeciw Polsce po roku 1945, oparte na infowirusach i normowirusach, to:

Współpraca organów politycznych, prasowych i propagandowych Izraela oraz NRF (Niemiecka Republika Federalna) usankcjonowana Układem Luksemburskim z 1952 roku. Fachowa analiza T. Walichnowskiego wskazuje, że w wyniku tego porozumienia „Izrael otrzymał z NRF 3,45 miliarda marek zachodnioniemieckich […] sprzęt wojskowy (czołgi, samochody pancerne, kutry torpedowe, łodzie podwodne, urządzenia radarowe i inne)”, zagwarantowano „szkolenie kadry podoficerskiej i oficerskiej armii izraelskiej”, a także „specjalistów w zakresie badań atomowych na poligonach Bundeswehry” [6].

Ta współpraca zaowocowała, jak to opisuje Walichnowski: „odwróceniem uwagi opinii światowej od zbrodni hitlerowskich dokonywanych na Żydach przez czynienie narodu polskiego współodpowiedzialnym, za te zbrodnie” [7]. Jest to typowy normowirus propagowany w międzynarodowej przestrzeni medialnej. Jego następstwem jest szkodliwy infowirus w postaci hasła „polskie obozy śmierci”.

Operacja „Splinter Factor” [8] prowadzona w latach 40. i 50. XX wieku przez OSS (Office of Strategic Services), a następnie przez CIA (utworzona w 1947 roku z kadr OSS), skierowana przeciw całemu blokowi państw socjalistycznych. Działający w ramach tej operacji agent CIA ppłk Józef Światło (właśc. Izaak Fleischfarb) jako szef X departamentu MBP (Ministerstwa Bezpieczeństwa Publicznego) usuwał niewygodnych dla SZAP (Stany Zjednoczone Ameryki Północnej) działaczy Rzeczpospolitej Polskiej, np. dostarczając sfabrykowane dowody zdrady (co równało się wyrokowi śmierci).

Józef Światło zbiegł na Zachód dopiero w roku 1953, gdy zawisła nad nim groźba rozliczenia go za zbrodnie popełnione w okresie stalinizmu. Działania Światły polegały więc głównie na wykorzystaniu infowirusów.

Działalność propagandowa amerykańskiej rozgłośni o nazwie RWE (Radio Wolna Europa) [9] w latach 70. i 80. ubiegłego stulecia, której celem było dyskredytowanie w oczach Polaków działań podejmowanych przez aparat państwowy PRL oraz budowanie pozytywnego wizerunku opozycjonisty-działacza KOR-u (Komitetu Obrony Robotników) jako obrońcy uciśnionych. Zatem obok infowirusów występowały tutaj także normowirusy (działający w ramach KOR potomkowie kosmopolitycznych, stalinowskich oprawców stali się osobowymi wzorami walki o swobody narodowe).

Ćwiczenia sztabowe NATO z 1978 roku (kryptonim „Hilex VIII”) [10], czyli rekomendowana przez Zbigniewa Brzezińskiego operacja, której celem było przejęcie władzy w Polsce przez ugrupowania opozycyjne (głównie KOR).

Pierwszy oznacza uprzywilejowany

Tworzenie innowacyjnych rozwiązań, np. z dziedziny techniki, wymaga pomysłu (koncepcji, rozwiązania, patentu) oraz środków finansowych niezbędnych do prowadzenia badań i do wdrożenia docelowego produktu do produkcji. Kraj, który jako pierwszy opracuje i zrealizuje w praktyce ważny wynalazek, staje na uprzywilejowanej pozycji względem konkurentów. Jak słusznie zauważa J. Kossecki:

„Znaczenie nauki dla gospodarki i wojny dostrzegły ośrodki kierownicze walczących stron (w II wojnie światowej – przyp. mój). Dlatego też pod koniec II wojny światowej i po jej zakończeniu, zarówno USA jak i ZSRR starały się naukowców niemieckich, pracujących w ważnych strategicznie dziedzinach, sprowadzić do siebie i maksymalnie wykorzystać.” [12]

„Szacuje się, że w okresie 1945-55 r. ponad 500 naukowców i innych specjalistów z III Rzeszy sprowadzono do USA. Odegrali oni ważną rolę w amerykańskich pracach nad broniami rakietowymi i programem kosmicznym […] w późniejszym okresie Stany Zjednoczone stosowały tzw. drenaż mózgów z innych krajów, zaś Związek Radziecki starał się stwarzać swym naukowcom pracującym w ważnych strategicznie dziedzinach dobre warunki – znacznie lepsze niż miała nie tylko reszta społeczeństwa, ale i naukowcy w innych, – mniej ważnych dla potrzeb imperium – dziedzin.” [13]

Z kolei państwa, które dały się wyprzedzić, a nie chcą pozostać w tyle, dążą do nadrobienia braków. Kossecki opisuje to zagadnienie w następujący sposób:

„Dla rywalizacji międzynarodowej w epoce rewolucji naukowo-technicznej podstawowe znaczenie ma problem doganiania i prześcigania krajów wysoko rozwiniętych przez te kraje, które z różnych przyczyn pozostawały dotychczas w tyle; można go nazwać problemem pościgu” (w tym przypadku technologicznego – przyp. mój) [14].

Problem Pościgu

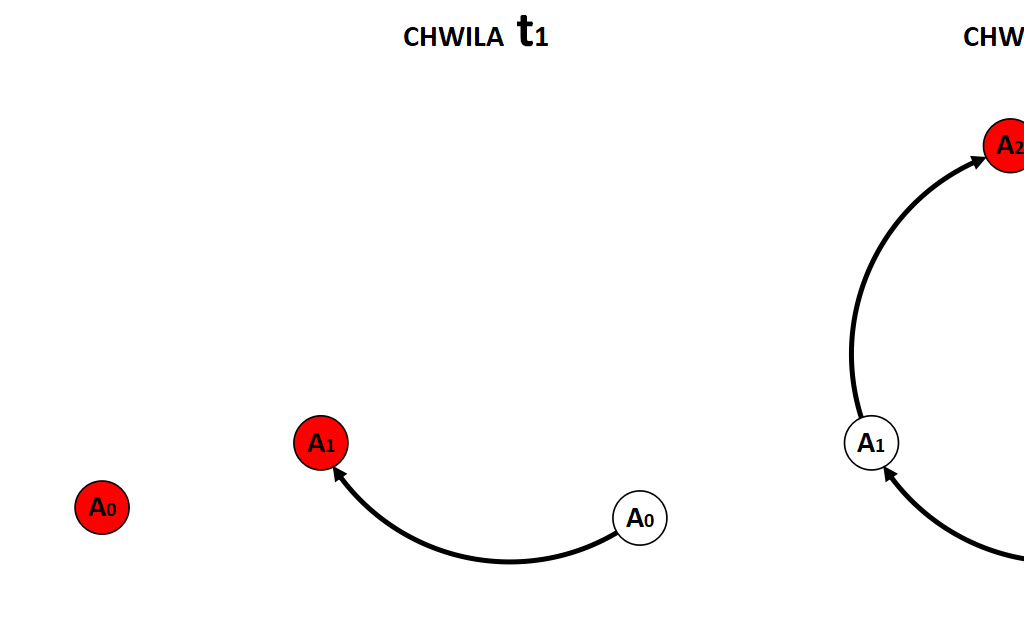

Jeśli ścieżkę rozwoju państwa lidera (A) przedstawimy za pomocą krzywej (zob. rys. 1), to można ją abstrakcyjnie opisać w następujący sposób: państwo (A) w chwili t0 posiadało technologię (A0). Po pewnym czasie zdobyło (w chwili t1) technologię (A1), a po jakimś czasie, w chwili (t2), technologię (A2).

Rys. 1

W realnym świecie mogłoby to odpowiadać np. rozwojowi lotnictwa wojskowego: kraj (A) po wdrożeniu do produkcji myśliwców III generacji (A0) opracowuje i zaczyna produkować rozwiązania dla generacji IV (A1), po czym rozwija badania i uruchamia wytwarzanie myśliwców V generacji (A2).

Kraj, który zdecydował się gonić lidera, ma w chwili rozpoczęcia pościgu dwa wyjścia:

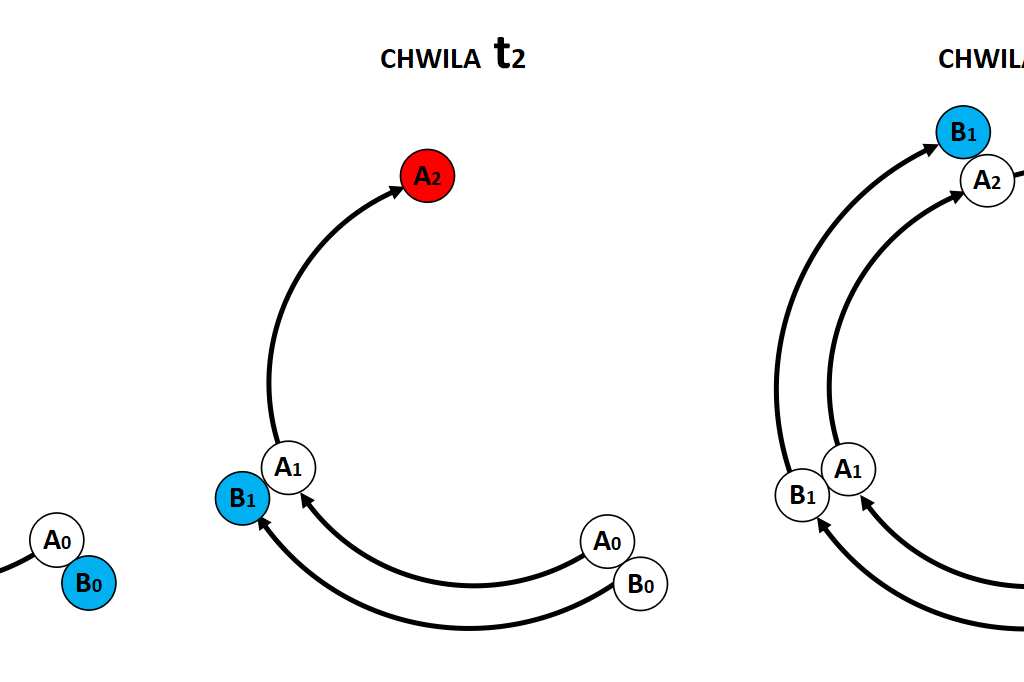

1. Podążać tzw. „psią krzywą pościgu”, czyli próbować pójść dokładnie tą samą ścieżką rozwoju co państwo lider (A). Taką sytuację opisuje rys. 2, przedstawiający rozwój technologiczny kraju (B), który odkrywa lub zdobywa technologie w taki sam sposób, jak robiło to państwo (A) w przeszłości. Ścigający (B) musi przy tym przeznaczyć mniej więcej tyle samo czasu i środków finansowych, ile potrzebował lider (A) na te same odkrycia. W rezultacie, pomimo kosztownego i trwającego wiele lat pościgu, kraj (B) nigdy nie dogoni w rozwoju państwa (A). Takiej sytuacji w Polsce odpowiadało kupowanie przestarzałych licencji od firm zachodnich przy jednoczesnym zarzucaniu własnych badań rozwojowych w danej dziedzinie.

Rys. 2

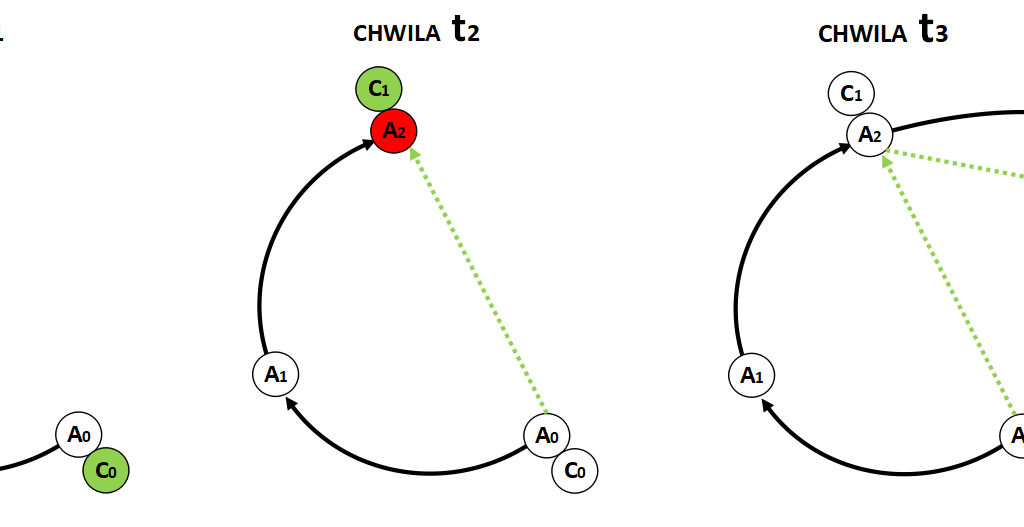

2. Prowadzący pościg nie stoi jednak na pozycji straconej. Może on wybrać alternatywną metodę pogoni (zob. rys. 3.) – „tropem dżygita” (dżygit to kaukaski jeździec, góral, czasem wojownik lub rozbójnik, świetnie panujący nad koniem; słowem, ktoś biegły w sztuce pogoni) [15].

I tak, państwo (C) zamiast podążać „śladem” lidera, może próbować przewidzieć kierunek rozwoju jego myśli technologicznej. Następnie, pomijając niektóre etapy rozwoju kraju (A), ścigający (C) może pójść na skróty i mniejszym nakładem finansowym, niż wymaga tego podążanie „psią krzywą pościgu”, dogonić, a w dłuższej perspektywie czasowej nawet wyprzedzić państwo (A) i samemu stać się liderem w takiej rywalizacji.

Podobne rozwiązanie zastosowała z powodzeniem Chińska Republika Ludowa, która w latach 60. i 70. XX wieku zrezygnowała z pogoni za ZSRR i SZAP w dziedzinie lotnictwa wojskowego. Wiele lat korzystała z konstrukcji pamiętających czasy amerykańskiej inwazji na Półwysep Koreański, za to skupiła się na rozwoju broni atomowej i technologi rakietowej. W rezultacie Państwo Środka już w latach 60. dysponowało rakietami zdolnymi przenosić głowice atomowe, a w roku 1981 wprowadziło do służby pierwszy międzykontynentalny pocisk balistyczny Dongfeng 5, który zapewnił Chinom miejsce w czołówce mocarstw atomowych świata i bezpieczeństwo przed agresją z zewnątrz. Nie oznaczało to oczywiście rezygnacji z prac nad modernizacją sił powietrznych ChRL, a jedynie odłożenie ich rozpoczęcia w czasie.

Rys. 3

I tutaj Pekin także skorzystał z „tropu dżygita”, czego przykładem jest finalne wprowadzenie do służby w 2017 roku ciężkiego myśliwca V generacji Chengdu J-20. Proces ten odbywał się jednak pewnymi etapami. Zdolności bojowe lotnictwa chińskiego blisko trzy dekady opierały się na myśliwcach III generacji, takich jak np. Shenyang J-8II (była to hybryda konstrukcji radzieckich MIG-21 i MIG-23 z lat 50. i 60.), oczekując odpowiedniego momentu do kontynuowania prac na tym polu. Nastąpiło to po rozpadzie ZSRR, kiedy od osłabionej ekonomicznie przez Borysa Jelcyna Rosji Chiny zakupiły myśliwce IV generacji (Su-27 oraz Su-33).

Kopiowanie rozwiązań radzieckich konstruktorów połączone z prowadzeniem własnych badań pozwoliło chińczykom w krótkim czasie na uruchomienie produkcji własnych konstrukcji: opartego na Su-27 Shenyanga J-11 (w 1998 roku) i jego pokładowej wersji o nazwie Shenyang J-15 (w roku 2009) bazującej na Su-33. Dzięki zastrzykowi nowoczesnych technologii z Rosji, które umożliwiły Chinom rozwój własnych pomysłów konstruktorskich, w ciągu niespełna dekady udało się dozbroić Siły Powietrzne Chińskiej Armii Ludowo-Wyzwoleńczej ciężkim myśliwcem V generacji Chengdu J-20.

„Sprytniejszy“ oznacza „zwycięski“

Kraj startujący do wyścigu technologicznego z teoretycznie gorszej pozycji nie zawsze jest skazany na niepowodzenie, a to, czy dogoni peleton i przegoni lidera, zależy od wybranej metody pościgu. Kto podąża za najlepszymi „tropem psa”, trzymającego nos nisko przy ziemi, nigdy nie zostanie zwycięzcą. Będzie jedynie oddawał swoją, zdobytą kosztem wielu wyrzeczeń moc swobodną innym państwom, a one będą żerowały na jego pracy.

Wygrana jest możliwa wtedy, kiedy naród i jego elita zacznie podążać „tropem dżygita”. W tym przypadku konieczne jest jednak baczne śledzenie globalnych tendencji i trafne przewidywanie kierunku rozwoju technologicznego na świecie. Kluczowa jest przy tym zasada, że należy prowadzić własne badania, tworzyć rodzime patenty, opracowywać własną technologię i wdrażać ją do produkcji. Patentów tych nie wolno się pozbywać w fazie koncepcyjnej, lecz należy wykorzystać je do zdobycia przewagi w rozwoju, a zyski czerpać z dzielenia się starszymi rozwiązaniami ze swoimi sojusznikami.

Nie powinno się też kupować rozwiązań sprzętowych bez transferu technologii i możliwości jej modyfikacji (tak jak miało to miejsce przy zakupie samolotów F-35), ponieważ skutkuje to pozostawaniem w stanie uzależnieniu od zagranicznych usług serwisowych, niesie ze sobą ryzyko natychmiastowego zaprzestania eksportu części (firma Grumman właśnie w ten sposób ograniczyła potencjał bojowy irańskich F-14 Tomcat [16]), a w dobie wszechobecnej elektroniki umożliwia wyłączenie sprzętu przez producenta na zlecenie jego mocodawcy politycznego, jeśli ten ostatni uzna, że nabywca przejawia w stosunku doń niesubordynację.

- Cf. J. Kossecki, Naukowe podstawy nacjokratyzmu, Warszawa 2015, s. 107-154

- Cf. J. Kossecki, Naukowe podstawy…, dz.cyt., s. 154-160.

- Cf. J. Kossecki, Bezpieczeństwo europejskie we współczesnej wojnie informacyjnej w ujęciu socjocybernetyki, b.r.m.w, s. 4. Tekst dostępny w internecie https://docplayer.pl/15537641-Bezpieczenstwo-europejskie-we-wspolczesnej-wojnie-informacyjnej-w-ujeciu-socjocybernetyki.html [dostęp: 14.12.2020].

- Cf. T. Banyś, Demografia to nie loteria… to potężny oręż w walce o suwerenność, „Nowoczesna Myśl Narodowa” 2020, nr 2-3, s. 51–53.

- Stany Zjednoczone Ameryki Północnej.

- T. Walichnowski, Syjonizm a NRF, Katowice 1968, s. 21.

- T. Walichnowski, Syjonizm a NRF, dz.cyt., s. 27.

- J. Kossecki, Wpływ totalnej wojny informacyjnej na dzieje PRL, Kielce 1999, s. 227-237.

- https://pl.wikipedia.org/wiki/Radio_Wolna_Europa [dostęp: 18.01.2021]

- Cf. J. Kossecki, Wpływ totalnej…, dz.cyt., s. 390-403.

- Tabela za: Cf. J. Kossecki, Naukowe podstawy…, dz.cyt., s. 260-261.

- Cf. J. Kossecki, Naukowe podstawy…, dz.cyt., s. 137.

- Cf. J. Kossecki, Naukowe podstawy…, dz.cyt., s. 137.

- Cf. J. Kossecki, Naukowe podstawy…, dz.cyt., s. 138.

- Cf. def. na stronie www https://pl.wikipedia.org/wiki/D%C5%BCygit [dostęp: 14.12.2020].

- Cf. M. Dąbrowski, Katastrofy i modernizacje, czyli irańskie Tomcaty 40 lat w powietrzu, Portal defence24.pl https://www.defence24.pl/katastrofy-i-modernizacje-czyli-iranskie-tomcaty-40-lat-w-powietrzu?fbclid=IwAR3u6aQm8KqWKKgbCts6vsDU1S3GHSl0He9YdL6UgO2LIqYchs2QZnKhZf4 [dostęp: 18.01.2021].

Tomasz Banyś

https://www.nowoczesnamysl.pl/

Brak komentarzy:

Prześlij komentarz